Auf dieser Tour haben wir einige Softwaren ausprobiert und getestet. Insbesondere sind Netzwerk Analyser zum Einsatz gekommen.

Problemstellung:

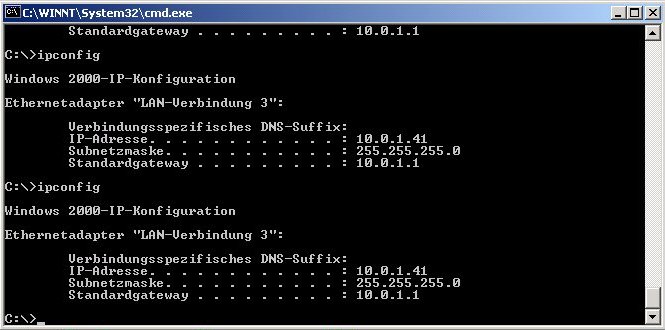

Ein Access Point lässt eine Verbindung zu, vergibt aber keine IP Adressen per DHCP, also müssen die IP Adressen selber bestimmt werden. Um die beim WLAN eingesetzten Adressen herauszufinden, muss man den Broadcast, den man empfängt. auswerten.

Variante 1 / Ethereal

Der Paket Analyser Ethereal ist frei verfügbar, und kann sowohl unter Windows wie auch Linux problemlos eingesetzt werden. Für die Installation unter Windows ist aber der aktuellste WINPCAP Treiber notwendig.

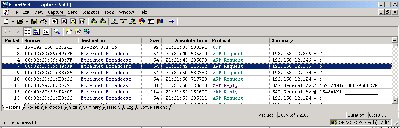

Ethereal lässt sich problemlos für diese IP Adress-Suche einsetzen. Die Realtime Paketanzeige ist optimal, der Broadcast ist klar ersichtlich. Werden aber grössere Trace Files erstellt, erweist sich das Programm als relativ langsam. Die Filtersetzung ist relativ komplex, das Aufzeichnungsformat der Trace Files ist auch im TCPDUMP und weiteren Tools einlesbar.

Testurteil: Gratis und Gut. Zweckmässig.

Variante 2 / Etherpeek

Der Paket Analyser EtherPeek ist ab ca. 1295 US$ doch etwas teurer aber absolut sein Geld wert. Seit der Version 4.5 ist auch der Einsatz mit Wireless Karten problemlos, und für unser Problem des Broadcast Sniffing auch einsetzbar. Das Filtersetzen und alle anderen Funktionen sind fast selbsterklärend, wenn man begreift, was man machen will!

Testurteil: Unser Favorit, aber leider sehr teuer.

Sonstiges

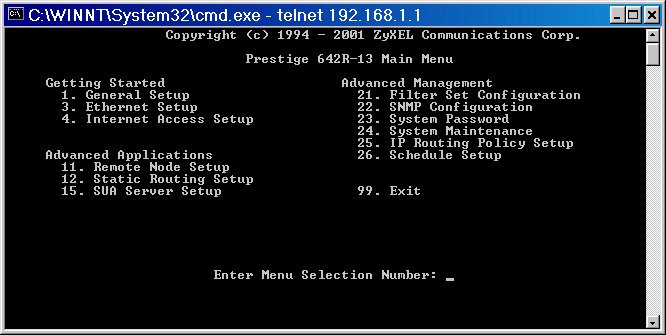

Wie fast immer ist es ein leichtes Spiel, die gefundenen Access Points zu benutzen. Wieviel missbauch mit solchen freien Access Points getrieben wird, ist noch offen.

Oder ein Cisco Switch der einen Willkommen heisst, finde ich irgendwie nett, wenn man als Wardriver willkommen ist. Aber ob das auch wirklich ernst gemeint ist?

Die Konfiguration konnte ohne Probleme ausgelesen werden, da die Firmware sehr alt ist.

! version 12.0 no service pad service timestamps debug datetime localtime service timestamps log datetime localtime service password-encryption ! hostname C2924_HP ! enable secret 5 XXXXXXXXXXXXXXXXXXXXXX ! clock timezone MET 1 clock summer-time MEST recurring last Sun Mar 2:00 last Sun Oct 3:00 ! no spanning-tree vlan 1 ip subnet-zero no ip domain-lookup ! ! interface FastEthernet0/1 ! interface FastEthernet0/2 ---- SCHNIPP---- ---- SCHNIPP---- ! interface FastEthernet0/24 ! interface VLAN1 ip address 10.10.53.254 255.255.255.0 no ip directed-broadcast no ip route-cache ! ip default-gateway 10.10.53.1 banner motd ^C*** Willkommen auf der Cisco Switch C2924_HP XXXXXXXXXXXXXXXXXXX ***^C ! line con 0 password 7 XXXXXXXXXXXXXX login transport input none stopbits 1 line vty 0 4 password 7 XXXXXXXXXXXXXX login line vty 5 15 password 7 XXXXXXXXXXXXXX login ! end

Zusammenfassung:

Total AccessPoints: 22 Encryption On: 4 Encryption Off: 18 Access Points: 22 Peer: 0