Statistik

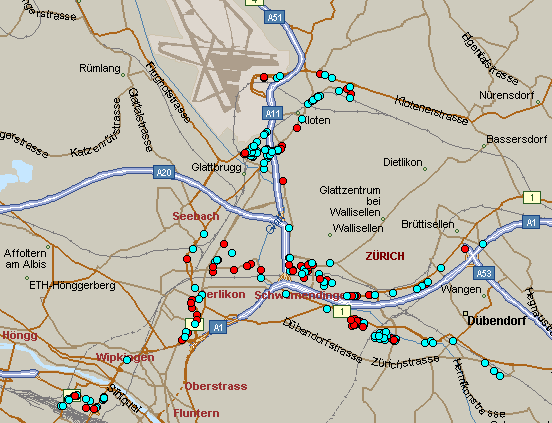

Total AccessPoints: 275 Encryption On: 87 (31%) Encryption Off: 192 (69%)Unsere Frage war, hat es nichts genützt, dass die Medien dieses Thema immer wieder anschneiden und die Gefahren aufdecken. Nun, der erste Blick war ernüchternd, immer noch 70 ohne WEP.

Doch nun kommt der bekannte Satz, traue keiner Statistik, ausser du hast sie selber gefälscht.

Nachdem wir in unseren AP Filelisten alle MOBILE (49AP's) und andere Hotel HOTSPOTS (31 AP's) Access Points gelöscht haben, sah die Statistik doch schon besser aus.

Statistik ohne MOBILE und HOTSPOTS

Total AccessPoints: 195 Encryption On: 87 (45%) Encryption Off: 108 (55%)Nunja, jetzt kann man erkennen, dass hier doch einiges gegangen ist. Aber nur Prozent mässig. Denn wenn wir unsere alten Files mit den heutigen vergleichen, sehen wir, dass nur einige Grosse Firmen, die jetzt Wireless einsetzetn, die WEP verschlüsselung eingeschalten haben, die bestehenden AP's sind aber zu fast 100 % immer noch gleich eingestellt.

Daraus schliessen wir, dass Grosse Firmen, die neue Wireless Infrastrukturen aufbauen, sich der Problematik bewusst sind, die kleinen Homeuser aber gar nicht, und die bestehenden Anlagen bleiben so wie sie sind.

Wir werden den Verlauf der Dinge im Auge behalten, denn der Wireless Boom hat ja erst begonnen.

Sag mir deine SSID, und ich sage dir, wer du bist.

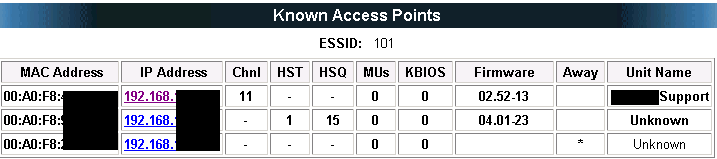

NetType ESSID MAC Info Channel Maxrate WEP infrastructure COOP11 00:A0:F8:XX:XX:XX None 1 11 No infrastructure COOP11 00:A0:F8:XX:XX:XX None 1 11 No infrastructure COOP11 00:A0:F8:XX:XX:XX None 6 11 No infrastructure COOP11 00:A0:F8:XX:XX:XX None 11 11 No infrastructure COOP11 00:A0:F8:XX:XX:XX None 11 11 No infrastructure COOP11 00:A0:F8:XX:XX:XX None 1 11 No infrastructure COOP11 00:A0:F8:XX:XX:XX None 1 11 NoSolche SSID isnd doch schon fast Einladungen, oder ? Insbesondere wenn sie direkt neben einem Grossen COOP Haus stehen. Wenn man schon seine SSID in die Wellt hinausplappert, so sollte Sie doch nicht so eindeutig sein.

Wireless Firma

Nun haben wir mal einen Besuch bei einer Firma gemacht, die für andere Firmen Wirelss Netzwerke aufbaut. Wie diese konfiguriert sind, haben wir schon gesehen, (Ohne WEP etc.), nun wollten wir mal wissen, wie sie es selber handhaben.

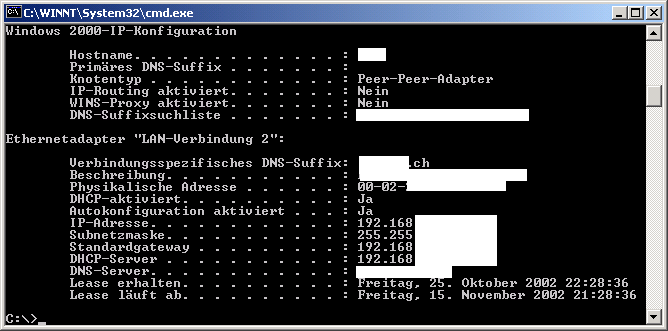

Nunja, scho auf der Zufahrtsstrasse zu dieser Firma, meinten unsere Wireless Scanner, dass wir am richtigen Ort sind. Denn der Firmenname als SSID ist eben doch immer wieder Hilfreich. Nun stehen wir auf öffentlichem Grund und bekommen gleich mal eine IP mit default Gateway.

Nun die Verbindung in das Internet ist auch ziemlich schnell. Nun folgt ein kleiner Portscan. Das liegt immer noch im legalen Bereich, denn bis jetzt haben wir nichts beschädigt, geändert oder irgendein Passwort Benutzt. Was wir schon vermutet haben, finden wir auch hier vor. Wir befinden uns hinter einer Firewall, aber leider nur der Firewall gegenüber dem Internet. Im Lokalen Netz sehen wir alle Server und Netzwergeräte. Die Firewall lässt uns aber ungehindert ins Internet.

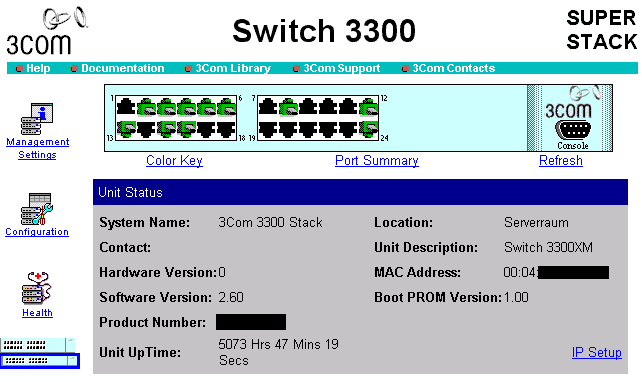

Der Switch hat auch schon eine lange UP-Time, und das Passwort ist noch älter, den es ist das default Passwort für diese Switch's.

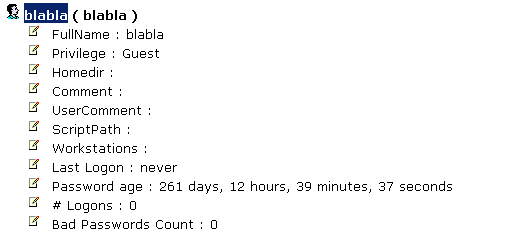

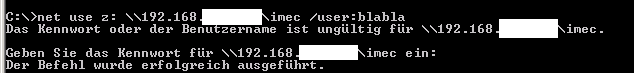

Etwas seltsame Usernamen haben Sie hier ja schon, oder ? Dieser hier weicht doch von dem Firmenstandart etwas ab, es ist aber auch schon lange her, seitdem er eingerichtet wurde. Zum Test eingerichtet (vermutlich), und dann für immer vergessen, und schon ist ein kleiner Angriffspunkt entstanden.

Sonst hat es hier das Übliche, Mailserver, Terminalserver, Printserver (hier mal mit Passwörtern) und mit einwenig Zeit könnte man sich auch hier sauber einnisten.